L'iPhone a choqué une terrible vulnérabilité: plus de 500 millions d'utilisateurs pourraient

Pendant tout ce temps, la sécurité d'Apple a été respectée par les utilisateurs, mais récemment, Apple a été exposé à des failles de sécurité majeures.

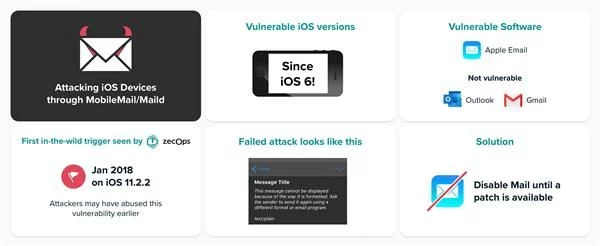

Selon des médias étrangers, ZecOps, une société de cybersécurité basée à San Francisco, a découvert une vulnérabilité sur les appareils iOS, et il existe des preuves queAu moins 6 activités d'intrusion dans la sécurité du réseau ont exploité cette vulnérabilité.

La chose effrayante est,La vulnérabilité peut affecter toutes les versions d'iOS 6 et versions ultérieures, et plus de 500 millions d'utilisateurs risquent d'être attaqués, et cette vulnérabilité peut être exploitée par des pirates depuis huit ans.

Et cette vulnérabilité ne nécessite aucun clic de la part de l'utilisateur, tant qu'un e-mail est envoyé à l'utilisateur, même si l'e-mail est toujours en cours de téléchargement, l'attaque de vulnérabilité peut être déclenchée.

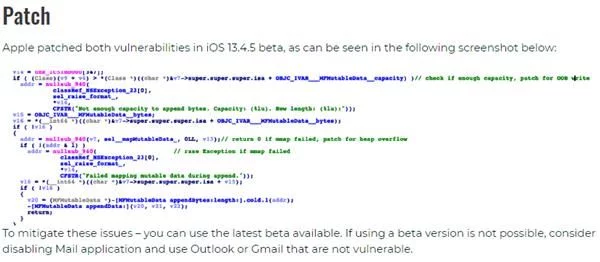

À l'heure actuelle, Apple a reconnu l'existence de cette vulnérabilité et a déclaré qu'il travaillait dur pour corriger les vulnérabilités associées. Apple a corrigé des failles de sécurité dans la dernière version bêta d'iOS 13.4.5. La version officielle d'iOS 13.4.5 devrait être rendue publique au cours des prochaines semaines.

La vulnérabilité se cache depuis huit ans et 500 millions d'utilisateurs pourraient être attaqués

Alors, comment cette vulnérabilité lancera-t-elle une attaque?

Selon des médias étrangers, cette recherche montre que la vulnérabilité peut être déclenchée à distance et a été utilisée par des pirates pour attaquer certains utilisateurs connus.

Cette vulnérabilité permet à un attaquant d'utiliser du courrier spécial pour exécuter du code à distance en accédant aux processus Mobile Mail et Mailid dans iOS 12 et iOS 13. Une vulnérabilité pourrait permettre à un attaquant d'infecter à distance un appareil iOS en envoyant un e-mail qui consomme beaucoup de mémoire.

En d'autres termes,En utilisant ces vulnérabilités, les attaquants peuvent divulguer, modifier et supprimer les e-mails des utilisateurs.

ZecOps a déclaré dans son rapport mercredi,Ils "croient fortement" que ces vulnérabilités ont été exploitées par des pirates de haut niveau, et les variantes de ces deux vulnérabilités peuvent même être retracées jusqu'à iOS6 publié en 2012, ce qui signifie que les pirates les ont utilisées pour conduire des utilisateurs d'iPhone et d'iPad pendant jusqu'à huit ans. Attaque de l'année. Si l'appareil est infecté, l'utilisateur ne sait même pas qu'il est piraté.

La route d'attaque spécifique est la suivante: le pirate envoie un e-mail vide à la victime via l'application Mail, provoquant le crash et la réinitialisation du système de cette dernière, et le crash du système permet au pirate de voler d'autres données telles que des photos et des informations de contact.

ZecOps affirme que même les iPhones fonctionnant sur la dernière version d'iOS peuvent être exploités par des pirates pour voler leurs données à distance. Cette vulnérabilité pourrait permettre aux pirates d'obtenir toutes les informations auxquelles l'application Mail a accès, y compris les messages privés.

ZecOps a constaté que la raison de cette attaque était la suivante: MFMutableData se trouve dans la bibliothèque MIME et ne vérifie pas les erreurs pour les appels système. ftruncate entraînera l'écriture transfrontière.

En outre, ils ont également trouvé un moyen de déclencher l'écriture OOB sans attendre l'échec de l'appel système et un débordement de tas qui peut être déclenché à distance.

Les erreurs d'écriture OOB et les erreurs de dépassement de tas se produisent en raison du même problème: la valeur de retour de l'appel système n'est pas gérée correctement.

En d'autres termes, la vulnérabilité peut être déclenchée avant le téléchargement de l'intégralité de l'e-mail, même si vous ne téléchargez pas le contenu de l'e-mail localement.

Quelles exceptions se produiront après l'exploitation de la vulnérabilité?

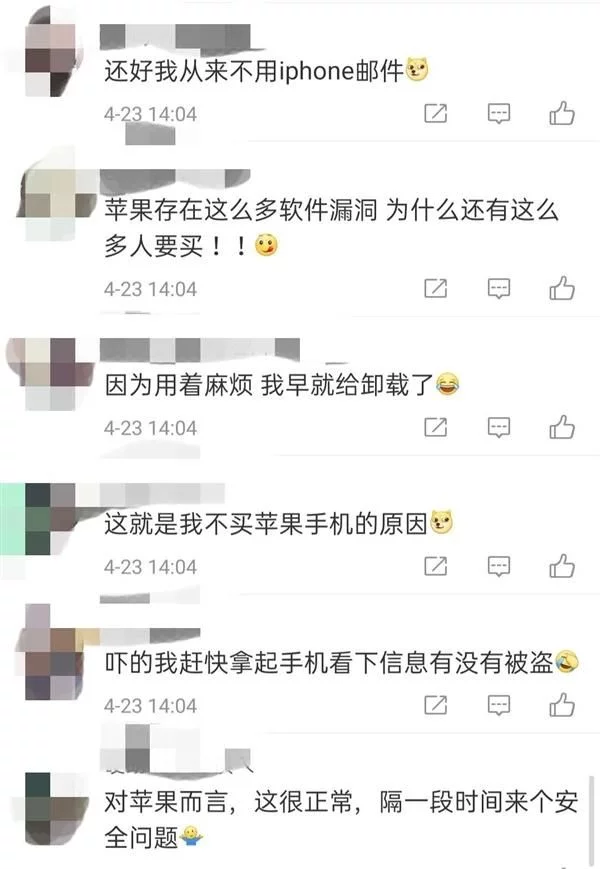

En voyant cela, certains internautes ont déclaré que je n'utilise pas de messagerie électronique et que je n'ai pas de pluie.

Cependant, la partie effrayante de cette vulnérabilité peut ne pas être de savoir si l'utilisateur l'utilise, tant qu'elle se trouve dans votre liste d'applications, vous pouvez être la cible de l'attaque.

Selon les recherches de ZecOps, ils ont constaté que lorsque votre iPhone et iPad sont attaqués, les utilisateurs ne doivent observer aucun autre comportement anormal, à l'exception du ralentissement temporaire de l'application de messagerie mobile.

Dans iOS 12, la vulnérabilité est plus facile à déclencher car le flux de données est effectué dans le même processus. En tant qu'application de messagerie par défaut (MobileMail), elle gère beaucoup plus de ressources, qui occuperont l'allocation d'espace de mémoire virtuelle, en particulier C'est le rendu de l'interface utilisateur, et dans iOS 13, MobileMail transmet le flux de données au processus d'arrière-plan, qui est maild. Il concentre ses ressources sur l'analyse des e-mails, réduisant ainsi le risque d'épuisement accidentel de l'espace mémoire virtuel.

La réaction spécifique est la suivante:

Après la tentative d'attaque (succès ou échec) du pirate sur iOS 12, l'utilisateur peut remarquer que l'application Mail s'est soudainement écrasée.

Sur iOS 13, cette attaque n'est pas si évidente. Hormis un ralentissement temporaire, aucune autre anomalie ne sera constatée.

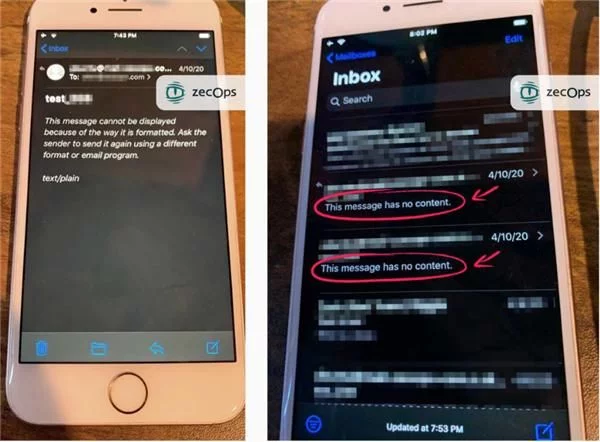

En cas d'échec d'une attaque, l'e-mail envoyé par l'attaquant affichera le message: "Ce message n'a pas de contenu." Comme indiqué ci-dessous:

Sur iOS 13, un attaquant peut tenter à plusieurs reprises d'infecter discrètement l'appareil sans intervention de l'utilisateur. Sur iOS 12, l'utilisateur doit cliquer sur l'e-mail nouvellement reçu de l'attaquant pour déclencher l'attaque. Cependant, ZecOps a également déclaré qu'il est désormais certain que MacOS n'est pas vulnérable à ces deux vulnérabilités.

De leur côté, ces vulnérabilités ne posent pas trop de risques aux utilisateurs, elles permettent uniquement aux attaquants de lire, modifier ou supprimer des e-mails. Mais si elles sont combinées avec une autre attaque du noyau, comme les vulnérabilités Checkm8 non corrigeables, ces vulnérabilités peuvent permettre à de mauvais acteurs d'obtenir un accès root à des appareils cibles spécifiques.

ZecOps a constaté dans son rapport que les cibles du piratage sont principalement sur l'équipement des dirigeants d'entreprise et des journalistes étrangers. Par conséquent, nous ne devons pas trop nous inquiéter pour l'instant.

Comment vous sauver?

En fait, en février de cette année, ZecOps a signalé des vulnérabilités suspectes à Apple.

Le 31 mars, ZecOps a confirmé que la deuxième vulnérabilité existe dans la même zone et peut être déclenchée à distance.

Le 15 avril, Apple a publié la version 13.4.5beta2 d'iOS, qui contient des correctifs pour ces vulnérabilités et corrige les deux vulnérabilités.

Le 20 avril, ZecOps a ré-analysé les données historiques et trouvé des preuves supplémentaires, et a informé Apple à temps que cet avertissement de menace doit être émis immédiatement afin que les organisations puissent se protéger car les attaquants peuvent augmenter considérablement leur activité car Il a été corrigé dans la version bêta.

Et Apple a généreusement reconnu cette vulnérabilité, alors comment arrêter ce type d'attaque avant que la dernière version fixe d'Apple n'apparaisse?

ZecOps recommande aux utilisateurs d'utiliser des applications de messagerie tierces telles que Gmail ou Outlook et de désactiver ce logiciel d'origine en arrière-plan.

La sécurité d'Apple est-elle remise en question?

Selon les données officielles d'Apple, environ 900 millions d'iPhones sont en cours d'utilisation en 2019. Les experts en cybersécurité estiment que sa popularité généralisée signifie que les violations graves de la sécurité, si elles sont utilisées abusivement, peuvent entraîner des pertes de plus de millions de dollars.

Il y a eu l'écoute électronique de Siri avant, le jailbreak de l'iPhone après, et des failles de sécurité qui sont maintenant en train d'exploser. La sécurité d'Apple a également été remise en question par les utilisateurs.

D'un côté, les utilisateurs estiment que tout système ne peut pas éviter les vulnérabilités. Les performances d'Apple dans le passé suffisent à prouver sa sécurité, et il a encore des attentes pour Apple.

L'autre partie estime que même Apple a été exposé à des problèmes de sécurité, il est temps que les fabricants de téléphones portables envisagent une contre-attaque.

Qu'en pensez-vous? Faites-vous toujours confiance aux produits Apple?