iPhone conmocionó una terrible vulnerabilidad: más de 500 millones de usuarios pueden haber sido voy

Todo el tiempo, la seguridad de Apple ha sido respetada por los usuarios, pero recientemente, Apple ha estado expuesta a importantes lagunas de seguridad.

Según informes de medios extranjeros, ZecOps, una compañía de ciberseguridad con sede en San Francisco, descubrió una vulnerabilidad en dispositivos iOS, y hay evidencia de queAl menos 6 actividades de intrusión de seguridad de red han explotado esta vulnerabilidad.

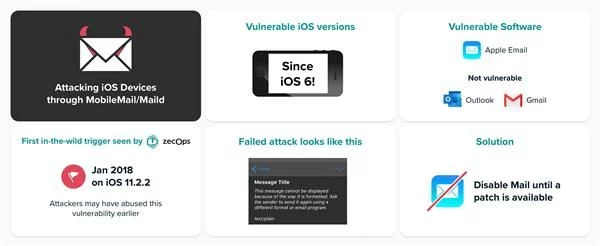

Lo que da miedo es queLa vulnerabilidad puede afectar a todas las versiones de iOS 6 y superiores, y más de 500 millones de usuarios corren el riesgo de ser atacados, y esta vulnerabilidad puede haber sido explotada por piratas informáticos durante ocho años.

Y esta vulnerabilidad no requiere ningún clic del usuario, siempre que se envíe un correo electrónico al usuario, incluso si el correo electrónico todavía está en el proceso de descarga, el ataque de vulnerabilidad se puede desencadenar.

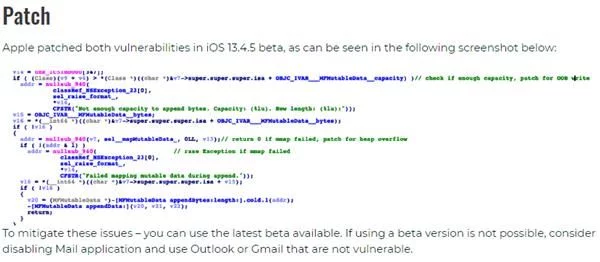

En la actualidad, Apple ha reconocido la existencia de esta vulnerabilidad y dijo que está trabajando duro para solucionar las vulnerabilidades relacionadas. Apple ha corregido las vulnerabilidades de seguridad en la última versión beta de iOS 13.4.5. La versión oficial de iOS 13.4.5 debería lanzarse públicamente en las próximas semanas.

La vulnerabilidad ha estado al acecho durante ocho años, y 500 millones de usuarios pueden ser atacados.

Entonces, ¿cómo lanzará un ataque esta vulnerabilidad?

Según los medios extranjeros, esta investigación muestra que la vulnerabilidad puede activarse de forma remota y que los hackers la han utilizado para atacar a algunos usuarios conocidos.

Esta vulnerabilidad permite a un atacante usar correo especial para ejecutar código remoto accediendo a los procesos Mobile Mail y Mailid en iOS 12 e iOS 13. Una vulnerabilidad podría permitir que un atacante infecte de forma remota un dispositivo iOS enviando un correo electrónico que consume mucha memoria.

En otras palabrasAl utilizar estas vulnerabilidades, los atacantes pueden filtrar, modificar y eliminar los correos electrónicos de los usuarios.

ZecOps dijo en su informe el miércoles:Ellos "creen" que estas vulnerabilidades han sido explotadas por piratas informáticos de alto nivel, y las variantes de estas dos vulnerabilidades incluso se remontan a iOS6 lanzado en 2012, lo que significa que los piratas informáticos las han utilizado para llevar a cabo ocho Ataque de año. Si el dispositivo está infectado, el usuario ni siquiera sabe que está siendo pirateado.

La ruta de ataque específica es: el pirata informático envía un correo electrónico en blanco a la víctima a través de la aplicación de correo, lo que hace que el sistema de este último se bloquee y restablezca, y el bloqueo del sistema le permite al pirata informático robar otros datos como fotos e información de contacto.

ZecOps afirma que incluso los iPhones que se ejecutan en la última versión de iOS pueden ser explotados por piratas informáticos para robar sus datos de forma remota. La vulnerabilidad podría permitir a los piratas informáticos obtener cualquier información a la que tenga acceso la aplicación de correo, incluidos los mensajes privados.

ZecOps descubrió que la razón de este ataque es: MFMutableData está en la biblioteca MIME y carece de verificación de errores para las llamadas al sistema. ftruncate conducirá a la escritura transfronteriza.

Además, también encontraron una manera de activar la escritura OOB sin esperar a que falle la llamada del sistema y un desbordamiento de montón que se puede activar de forma remota.

Tanto los errores de escritura OOB como los errores de desbordamiento del montón se producen debido al mismo problema: el valor de retorno de la llamada al sistema no se maneja correctamente.

En otras palabras, la vulnerabilidad se puede activar antes de que se descargue todo el correo electrónico, incluso si no descarga el contenido del correo electrónico localmente.

¿Qué excepciones ocurrirán después de que se explote la vulnerabilidad?

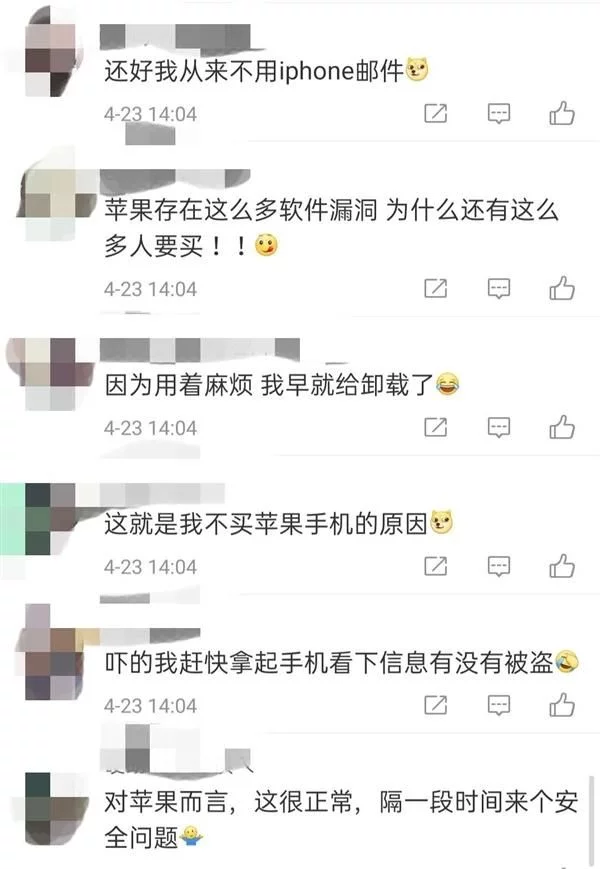

Al ver esto, algunos internautas dijeron que no uso el correo electrónico y que no llueve.

Sin embargo, la parte aterradora de esta vulnerabilidad puede no ser si el usuario la usa, siempre y cuando esté en su lista de aplicaciones, entonces usted puede ser el objetivo del ataque.

Según la investigación de ZecOps, encontraron que cuando atacan su iPhone y iPad, los usuarios no deben observar ningún otro comportamiento anormal, excepto la desaceleración temporal de la aplicación de correo móvil.

En iOS 12, la vulnerabilidad es más fácil de activar porque el flujo de datos se completa en el mismo proceso. Como la aplicación de correo predeterminada (MobileMail), maneja muchos más recursos, que ocuparán la asignación de espacio de memoria virtual, especialmente Es la representación de la interfaz de usuario, y en iOS 13, MobileMail pasa el flujo de datos al proceso en segundo plano, que es maild. Concentra sus recursos en el análisis de correos electrónicos, reduciendo así el riesgo de agotamiento accidental del espacio de memoria virtual.

La reacción específica es la siguiente:

Después del intento de ataque (éxito o falla) por parte del hacker en iOS 12, el usuario puede notar que la aplicación de Correo se bloqueó repentinamente.

En iOS 13, este ataque no es tan obvio. Excepto por una desaceleración temporal, no se notarán otras anomalías.

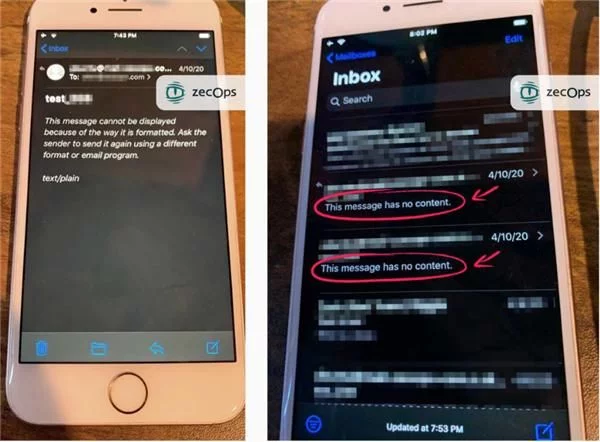

En un ataque fallido, el correo electrónico enviado por el atacante mostrará el mensaje: "Este mensaje no tiene contenido". Como se muestra a continuación:

En iOS 13, un atacante puede intentar en varias ocasiones infectar silenciosamente el dispositivo sin interacción del usuario. En iOS 12, el usuario debe hacer clic en el correo electrónico recién recibido del atacante para desencadenar el ataque. Sin embargo, ZecOps también dijo que ahora es seguro que MacOS no es vulnerable a estas dos vulnerabilidades.

Por su parte, estas vulnerabilidades no representan demasiado riesgo para los usuarios, solo permiten a los atacantes leer, modificar o eliminar correos electrónicos. Pero si se combina con otro ataque del núcleo, como las vulnerabilidades de Checkm8 que no se pueden parchar, estas vulnerabilidades pueden permitir que los malos actores obtengan acceso de root a dispositivos de destino específicos.

ZecOps descubrió en su informe que los objetivos de la piratería están principalmente en el equipo de ejecutivos corporativos y periodistas extranjeros. Por lo tanto, no debemos preocuparnos demasiado por ahora.

¿Cómo salvarte a ti mismo?

De hecho, en febrero de este año, ZecOps reportó vulnerabilidades sospechosas a Apple.

El 31 de marzo, ZecOps confirmó que la segunda vulnerabilidad existe en la misma área y tiene la capacidad de activarse de forma remota.

El 15 de abril, Apple lanzó la versión 13.4.5beta2 de iOS, que contiene parches para estas vulnerabilidades y corrige las dos vulnerabilidades.

El 20 de abril, ZecOps volvió a analizar los datos históricos y encontró evidencia adicional, e informó a Apple a tiempo que esta advertencia de amenaza debe emitirse de inmediato para que las organizaciones puedan protegerse porque los atacantes pueden aumentar significativamente su actividad porque Se ha parcheado en la versión beta.

Y Apple ha reconocido generosamente esta vulnerabilidad, entonces, ¿cómo deberíamos detener este tipo de ataque antes de que aparezca la última versión fija de Apple?

ZecOps recomienda que los usuarios usen aplicaciones de correo electrónico de terceros, como Gmail o Outlook, y deshabiliten este software original en segundo plano.

¿Se cuestiona la seguridad de Apple?

Según los datos oficiales de Apple, alrededor de 900 millones de iPhones están en uso activo en 2019. Los expertos en ciberseguridad creen que su popularidad generalizada significa que las infracciones graves de seguridad, en caso de abuso, pueden causar pérdidas superiores a millones de dólares.

Hubo escuchas telefónicas de Siri antes, jailbreak de iPhone después y violaciones de seguridad que ahora se están explotando. La seguridad de Apple también ha sido cuestionada por los usuarios.

Un lado cree que los usuarios creen que cualquier sistema no puede evitar vulnerabilidades. El rendimiento de Apple en el pasado es suficiente para demostrar su seguridad, y todavía tiene expectativas para Apple.

La otra parte cree que incluso Apple ha estado expuesta a problemas de seguridad, es hora de que los fabricantes de teléfonos móviles consideren contraatacar.

¿Qué opinas de esto? ¿Todavía confías en los productos de Apple?