فيما يتعلق بالهواتف المشفرة الكمومية ، قد لا تكون Samsung هي نفسها كما تعتقد

DH

2020-05-06 14:02:08

مصدر الصورة @ 视 中国

المادة Pol بولارويد الدماغ

"اليقين ، ميكانيكا الكم" هو بالفعل بصاق شائع على الإنترنت.

لذلك ، عندما يرتبط Quantum بمفردات الهواتف المحمولة والخصوصية و Samsung وما إلى ذلك ، هناك نوع من Xueba بدأ يشعر فجأة بانتهاك الامتيازات.

في الآونة الأخيرة ، ذكرت العديد من وسائل الإعلام أن Samsung ستطلق أول هاتف ذكي للتشفير الكمي في العالم "GALAXY Quantum" في مايو.

نعلم جميعًا أن الحوسبة الكمومية هي مفهوم رائع. سواء كان ذلك الوقت هو انتقال الزمان والمكان في الأعمال السينمائية والتلفزيونية ، أو "الهيمنة الكمومية" في الواقع ، فإن صعوبة التنفيذ والتكلفة الضخمة تحدد أنها "باردة جدًا" ، كما أنها بعيدة نسبيًا عن الحياة العامة. بعيد. حتى إذا كان هناك مدني تحت راية "الكم" ، فإنه يتم الحكم عليه مباشرة على أنه كاذب ، وهناك احتمال كبير بأنه لن يصاب عن طريق الخطأ. الآن تريد سامسونج توزيع ميكانيكا الكم على هاتف محمول بيد واحدة؟

هل اختارت شركة Samsung الصف سراً وراء الصناعة برمتها ، أم أن هناك شيئًا غامضًا بشأن المسألة نفسها؟

التشفير الكمومي ، ربما تختلف Samsung عما تعتقد

من التفاصيل التي أعلنت عنها سامسونج ، يتم تنفيذ ما يسمى الهاتف المحمول للتشفير الكمي على الهاتف المحمول Samsung Galaxy A71 5G ، والمجهز بشريحة الجيل العشوائي الكمي (QRNG) التي طورها المشغل المحلي SK Telecom.

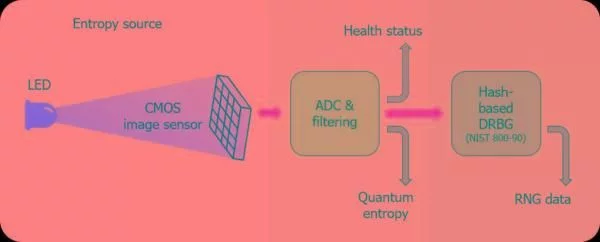

هذه ليست تقنية جديدة. في وقت مبكر من عام 2017 ، أطلقت SK Telecom الكورية الجنوبية هذه الشريحة ، وهي مكرر جديد للألياف الضوئية باستخدام تقنية توزيع المفاتيح الكمية (QKD). يمكن لهذه الشريحة تشفير المعلومات عن طريق قياس الرقم العشوائي الذي تم الحصول عليه بواسطة حالة الضوء الكمومي. بسبب عشوائيتها ، فإنها تمنع بشكل أساسي إمكانية اختراق المتسللين لكلمات المرور.

ومع ذلك ، فإن آلية عمل QRNG لا تستند إلى مبادئ ميكانيكا الكم وتولد تسلسلات عشوائية لا يمكن التنبؤ بها تمامًا استنادًا إلى سرعة حسابية عالية جدًا ، وبهذه الطريقة فقط يمكن زيادة صعوبة كسر أمان نظام كلمة المرور.

إن ما يسمى مولد العدد العشوائي الكمومي QRNG هو في الواقع نوع من RNG. أي ، الاعتماد على محاكاة الكمبيوتر لإنشاء أرقام عشوائية زائفة استنادًا إلى الخوارزميات ، أو استخراج أرقام عشوائية من الضوضاء المادية الكلاسيكية (مثل الضوضاء الحرارية ، والضوضاء الكهربائية ، وما إلى ذلك). ثم استخدم توليد الأرقام العشوائي لتشفير البيانات المرسلة على الإنترنت.

يتمثل خطر RNG في أنه نظرًا لأن الأرقام العشوائية يتم إنشاؤها استنادًا إلى الخوارزميات ، بمجرد أن يعثر المخترق على الخوارزمية المستخدمة ، فمن المحتمل أن يعرض خصوصية المستخدم للخطر.

يتمثل حل الهاتف المحمول للتشفير الكمي من سامسونج في استخدام ضوضاء مصدر الضوء التي يلتقطها مستشعر الصورة CMOS لتوليد تسلسل عشوائي ، وهو بوضوح فكرة RNG الكلاسيكية.

بالطبع ، يمكن حمل شريحة QRNG على الهواتف الذكية ، وهو ليس تحسنًا طفيفًا. لأنه في عام 2017 ، حجم رقائق QRNG كبير نسبيًا مقارنة بالهواتف الذكية ، والسعر أيضًا يتراوح من مئات إلى آلاف الدولارات. على سبيل المثال ، تحتوي رقاقة QRNG الصغيرة جدًا التي تم تقديمها سابقًا بواسطة SKT Quantum Technology Laboratory أيضًا على 5 * 5 سم ، وهي أكثر ملاءمة للأجهزة العسكرية وإنترنت الأشياء والأجهزة الأخرى.

لذلك ، فإن "الكم" للهاتف المحمول من سامسونج مزيف ، وليس دقيقًا جدًا ، لأن SK Telecom لديها تقنية تشفير كمومي ؛ ولكن لقول أنها "كمومية" حقيقية ، فمن الواضح أنها بعيدة عن توقعات الجمهور للحوسبة الكمومية.

بعد نزول المذبح ، كم يبلغ الهاتف الكمومي؟

على الرغم من أن Samsung لعبت كرة سهلة الكسر ، إلا أنها لا تزال تثير فضول العديد من مستخدمي الإنترنت. كم يبعد الهاتف الكمومي عن عامة الناس؟

وغني عن القول قوة الحوسبة الكمومية: سمحت "الهيمنة الكمومية" التي أعلنت عنها Google العام الماضي للأنظمة الكمومية بإكمال المهام التي تستغرقها الحواسيب العملاقة التقليدية 10000 سنة لإكمالها في حوالي 200 ثانية. وقد تسبب هذا في قلق الكثير من الناس حول ما إذا كان ظهور العصر الكمومي سيطغى على جميع أنظمة التشفير في الشبكة الرقمية الحالية.

ومع ذلك ، يتم تعيين كل سحابة داكنة بحواف فضية ، كما توفر الحوسبة الكمومية طريقة اتصال آمنة وسرية تمامًا للاتصالات المشفرة بين البشر والكم ، لضمان استمرار إمكانية تخزين كلمة المرور بأمان في عصر أجهزة الكمبيوتر الكمومية.

إلى حد ما ، يمكن القول أن التشفير الكمي (والاتصال الكمي الممتد) هو التطبيق الأكثر تأسيساً للحوسبة الكمومية نفسها.

إلى أي مدى يمكن الوصول إليه؟ في الخطة الإستراتيجية الأخيرة "للبنية التحتية الجديدة" ، لم تعد هندسة الاتصالات الكمومية تعتبر إلهًا. بسبب اتصال التشفير الكمي الذي يستخدم تقنية الكم لنقل المفاتيح (لا تزال المعلومات نفسها تنتقل عبر الألياف الضوئية) ، هناك بالفعل العديد من الحلول التقنية الناضجة ، وسلسلة الصناعة في حالة متزايدة الحالة.

على سبيل المثال ، مكّن إطلاق القمر الصناعي التجريبي "موزي" الصين من تحقيق اتصال كمّي بين القمر الصناعي والأرض للمرة الأولى في العالم. كما تم بناء شبكة الاتصالات الكمومية "الخط الرئيسي بين بكين وشنغهاي" ، بطول إجمالي يزيد على 2000 كيلومتر. في وقت مبكر من عام 2012 ، تم إنشاء شبكة مظاهرة تجريبية للاتصالات الكمية في منطقة العاصمة خفي رسميًا. إن شبكة الاتصالات الكمية هذه ذات التغطية الحضرية ، وبين المدن ، والفضاء الأرضي ، في الواقع ، تعيش في نفس العالم الذي نعيش فيه دون قصد.

إذن ، ما الذي يمنع "التواصل الكمي المشفر الحقيقي" من الطيران إلى منازل الناس العاديين؟

الأول هو الشريحة. على الرغم من أن الاتصال الكمي قد انخفض إلى المذبح ، إلا أن الشريحة الكمومية الحقيقية (بدلاً من QRNG) لا تزال زهرة الكاولين. في العام الماضي ، ضربت جوجل ومايكروسوفت "رأس كلب" لهذا الغرض. أنت تغني لي على المسرح ، وتقاتل بعضها البعض من أجل "الهيمنة الكمومية" وتسرع في إصدار رقائق حوسبة أعلى.

وهذا النوع من الرقائق يدمج عددًا كبيرًا من وحدات المنطق الكمومي ، بسبب قدرته القوية ، حتى أنه اخترق حدود طاقة الحوسبة لأجهزة الكمبيوتر التقليدية. لذلك ، من ناحية ، لا يتم تعميم القدرة بما فيه الكفاية ، وغالبًا ما يمكن تنفيذ عدد قليل من العمليات المحددة ، وهو ما لا يلبي متطلبات التطبيق المتغيرة باستمرار للذكاء المحمول. من الطبيعي أن تكون هذه الرقائق الكمومية بعيدة عن الأجهزة الإلكترونية الاستهلاكية الشخصية.

والثاني هو التوفر. المنطق الحقيقي للتشفير الكمي الحقيقي هو مولد الأرقام العشوائية الكمية على أساس ليزر الصمام الثنائي الذي يصدر الفوتونات بشكل عشوائي ، ويدمج هذه الأدلة الموجية على الشريحة ، ويعمل مع الأجهزة الإلكترونية والكاشفات بسرعات عالية للغاية لتحويل الإشارات الضوئية إلى معلومات.

بما أن المفتاح الكمي هو نتيجة قياس الحالة الكمية للضوء ، فإن الحالة تكون أيضًا عشوائية. حتى إذا اعترض المهاجم الإشارة الكمومية وأراد إعادة إنتاج كمية لإرسالها إلى جهاز الاستقبال وفقًا للنتيجة ، فسيغير الحالة الكمية الفردية ، مما يؤدي حتمًا إلى انحراف ، وبطبيعة الحال لا يمكن تصدعه.

لكن من الصعب التحكم في انبعاث الفوتون ، وستؤثر درجة الحرارة العالية والمنخفضة ، وحتى اهتزاز الرنان على حركته. يجب الحفاظ على الغالبية العظمى من بواعث الكم عند الصفر المطلق ، أي -273 درجة مئوية ، وظروف التشغيل تحتاج إلى عزل الصوت ، والعزل الحراري ، والعزل الكهرومغناطيسي ...

في عام 2018 ، نُشرت ورقة في مجلة Nature ، حيث ابتكر باحثون في معهد Stevens للتكنولوجيا وجامعة كولومبيا تقنية يمكنها أن تنمو بلورات مثالية لإنشاء بواعث كمومية يمكنها العمل في بيئة -70 ℃. صفيف. ومع ذلك ، باستثناء Eskimos ، قد لا يكون أحد على استعداد للعب الهواتف المحمولة عند -70 درجة مئوية ، أليس كذلك؟

والثالث هو الأمن. قد يقول بعض الناس أنه بما أن تحقيق "الهاتف المحمول الكمي" بالمعنى الحقيقي لا يزال بعيدًا ، فمن المقبول إدراك "الهاتف المحمول الكمي" من خلال محاكاة الحوسبة الكمومية من خلال مولد الأرقام العشوائية الكمومية QRNG. ولكن نتيجة "التراجع ثانية" أن طريقة التشفير هذه ليست مضمونة.

مثل الرقم العشوائي الكلاسيكي ، تحتوي شريحة QRNG أيضًا على مشكلة الأجهزة غير الكاملة ، مما يؤدي إلى تسرب المعلومات. على سبيل المثال ، يمكن للمتسلل شن هجوم على جهاز الإرسال - مصدر الضوء ، أو جهاز الاستقبال - الكاشف. بشكل عام ، من أجل تجنب مثل هذه الهجمات ، ستقدم أنظمة التشفير الكمي العلمية والتجارية الجهاز القياسي للعزل البصري. ولكن بالنسبة للهواتف الذكية ، من الواضح أنه لا يوجد استعداد للتعامل مع المخاوف ذات الصلة.

من وجهة النظر أعلاه ، "الهاتف المحمول الكمومي" بعيد عن وجهة نظر الجمهور.

الصناعة تتغير في ذلك الوقت: الطريقة الحقيقية لفتح التشفير الكمي

على الرغم من أنه لا يمكن استخدام التشفير الكمي على نطاق واسع في الهواتف المحمولة في الوقت الحاضر (لا يتم احتساب كرة المسح الجانبي من Samsung) ، فقد بدأت القيمة التجارية في بعض المجالات المحددة تظهر بالفعل. فيما يلي سيناريوهات التخطيط والتطبيق الواضحة نسبيًا:

1. الدفاع سحابة مكتب الأمن. كما أن "رعد الخصوصية" الخاص بالتكبير البرمجي لعقد مؤتمرات الفيديو قد جعل الجمهور ينتبه أيضًا لأمن المعلومات في ظل اتجاه المكتب البعيد. خاصة أن مستخدمي أنظمة مؤتمرات الفيديو المحلية هم في الغالب مؤسسات كبيرة ومتوسطة الحجم وأجهزة حزبية وحكومية ومنظمات. تطرح سرية وأمن النظام متطلبات أعلى.

في هذا الوقت ، ما إذا كان يمكن استخدام الحوسبة السحابية لتوفير اتصالات مشفرة كمية عملية قد يصبح المفتاح لمقدمي الخدمات السحابية لتوسيع مواقعهم التنافسية بشكل فعال.

2. أمن البيانات في الصناعة الذكية. كما أن أهمية أمان البيانات في المجالات المالية والطبية والعسكرية تجعل تقنيات التشفير التقليدية تبدو مربكة. وفي الوقت نفسه ، تعد هذه المؤسسات أيضًا أكثر استعدادًا للاستثمار بكثافة في تكنولوجيا التشفير. على سبيل المثال ، أعلنت شركة Toshiba في سبتمبر من هذا العام أنها ستطبق تقنية التشفير على المؤسسات المالية والطبية الأمريكية. في Hefei ، الجيل الجديد من نظام الحوسبة السحابية في الصين ، سيتم أيضًا بناء قناة مستقلة لنقل الاتصالات الكمومية ، وسيتم استخدام تقنية التشفير الكمومي لنقل أنظمة الأعمال المهمة. من المتصور أنه في المستقبل القريب ، سيصبح التشفير الكمي ، إلى جانب التحسين التدريجي لشبكات الاتصالات ، أساسًا لمرافقة المعلومات العامة.

3. أمن لوحة طويلة من إنترنت الأشياء الضخمة. تسبب وصول 5G أيضًا في انتشار أجهزة إنترنت الأشياء المنتشرة في كل مكان. وتتوقع Business Insider Intelligence: "بحلول عام 2023 ، سيقوم العملاء والشركات والحكومات بتركيب 40 مليار جهاز إنترنت الأشياء في جميع أنحاء العالم."

وفي الوقت نفسه ، من الصعب دعم طرق التشفير التقليدية لاحتياجات أمن المعلومات للأجهزة الطرفية الذكية. لذلك ، قد يكون استخدام التشفير الكمي للمساعدة في حماية الاتصالات في إنترنت الأشياء حلاً لاتصال إنترنت الأشياء المتنامي بسرعة.

من المتصور أن إعادة البناء المطلق لسيناريوهات الأعمال الحالية عن طريق التشفير الكمي ليست أقل قيمة من الحوسبة السحابية. والطريقة التي لمست بها حياة الجماهير لأول مرة يجب ألا تكون هاتفًا محمولًا.